Retrouvez 4 nouveautés spéciales cybersécurité de la suite Microsoft 365 pour le mois de juin 2023.

Mise à jour d’Azure Active Directory

Microsoft AAD évolue et présente la “Converged Authentication Methods”. Les méthodes d’authentification et de réinitialisation des mots de passe sont désormais regroupées pour une gestion centralisée. Les utilisateurs pourront ainsi gérer dans une même approche l’authentification Multi-facteurs et les changements de mots de passe. On retrouvera également au même endroit les méthodes passwordless comme les clés FIDO2 ou les méthodes d’authentification basés sur les certificats.

La protection par jetons débarque dans Azure Active Directory

Avant, pour se connecter à votre Azure AD, il vous fallait un jeton propre à votre compte utilisateur. Mais ça, c’était avant. Microsoft a introduit la protection des jetons liés à votre appareil. L’idée est de contrer l’utilisation de jetons volés par les grands méchants hackers. Microsoft explique que, désormais, un jeton sera unique, selon l’appareil pour lequel il est destiné. Malheureusement, il va falloir s’armer d’un peu de patience pour que ces jetons deviennent la norme. Pour le moment, ils ne sont disponibles que sur Windows et pour les applications Exchange et SharePoint.

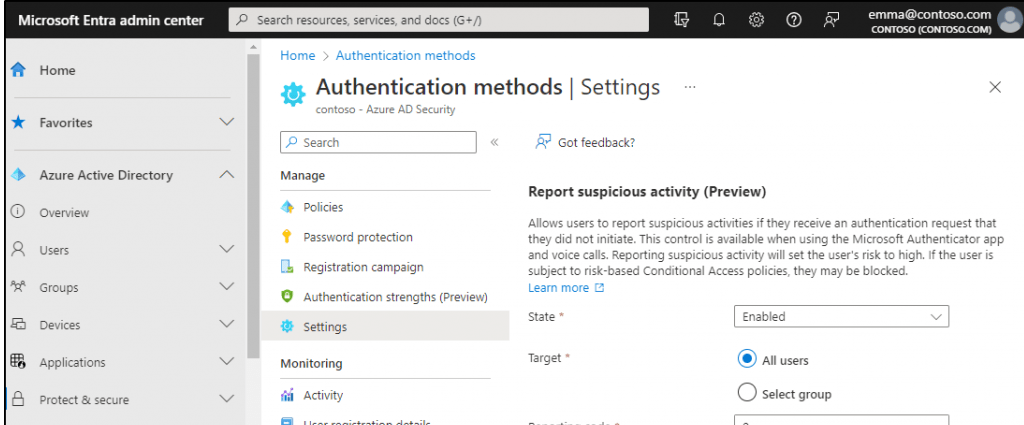

La fonction d’alerte à la fraude se refait une beauté

Décidément, les équipes d’Azure n’ont pas chômé ce mois-ci. Un nouveau rapport d’activité suspecte a été publié en version beta. Le “Report Suspicious Activity” permet maintenant de définir un utilisateur comme “à haut risque” en cas de comportements suspects. Les administrateurs seront alors prévenus afin de prendre les mesures nécessaires. Bien entendu, cette nouveauté fonctionne avec Azure AD Identity Protection.

Nouvelle fonctionnalité pour Defender

Microsoft 365 Defender peut maintenant détecter et interrompre automatiquement les attaques “man-in-the-middle » (AiTM). Dans ce type d’attaque, les hackers interceptent des informations ou un échange de données soit en écoutant des échanges, soit en se faisant passer pour un interlocuteur légitime. Ils peuvent ainsi voler des informations d’identification ou des cookies de session.

Defender est désormais capable de détecter l’attaque et de qualifier son niveau de gravité. Cela va lui permettre de réagir en conséquence (désactivation du compte en question, révocation des cookies volés…). Le but de la manœuvre est de ralentir au maximum le hacker pour donner le temps aux équipes techniques d’enquêter.

Bon, par contre, il va falloir checker que vous ayez au moins l’une de ces licences pour bénéficier de la fonctionnalité :

- Microsoft 365 E5 or A5

- Microsoft 365 E3 with the Microsoft 365 E5 Security add-on

- Microsoft 365 E3 with the Enterprise Mobility + Security E5 add-on

- Microsoft 365 A3 with the Microsoft 365 A5 Security add-on

- Windows 10 Enterprise E5 or A5

- Windows 11 Enterprise E5 or A5

- Enterprise Mobility + Security (EMS) E5 or A5

- Office 365 E5 or A5

- Microsoft Defender for Endpoint

- Microsoft Defender for Identity

- Microsoft Defender for Cloud Apps

- Defender for Office 365 (Plan 2)

- Microsoft Defender for Business